(Analisis dan refleksi untuk praktisi pentest dan security researcher)

OWASP akhirnya merilis halaman pengantar untuk OWASP Top 10 2025. Bukan daftar final, bukan juga laporan sementara melainkan sebuah konteks pembuka tentang bagaimana versi baru nanti akan disusun: berbasis data, community-driven, dan berfokus pada risiko modern yang mencerminkan cara aplikasi dikembangkan hari ini.

https://owasp.org/Top10/2025/0x00_2025-Introduction/

Halaman tersebut tidak berisi daftar kategori seperti tahun-tahun sebelumnya, melainkan menjelaskan arah, metodologi, dan prinsip di balik proses penyusunan versi 2025. Dan di sinilah sebenarnya poin pentingnya: OWASP sedang melakukan rekalibrasi terhadap cara komunitas menilai “risiko aplikasi web” di era yang lebih kompleks di mana API, supply chain, cloud-native, dan AI sudah jadi bagian dari ekosistem yang sama.

Data-driven, bukan sekadar polling komunitas

Salah satu pembeda utama dari versi 2025 adalah pendekatannya yang sepenuhnya berbasis data.

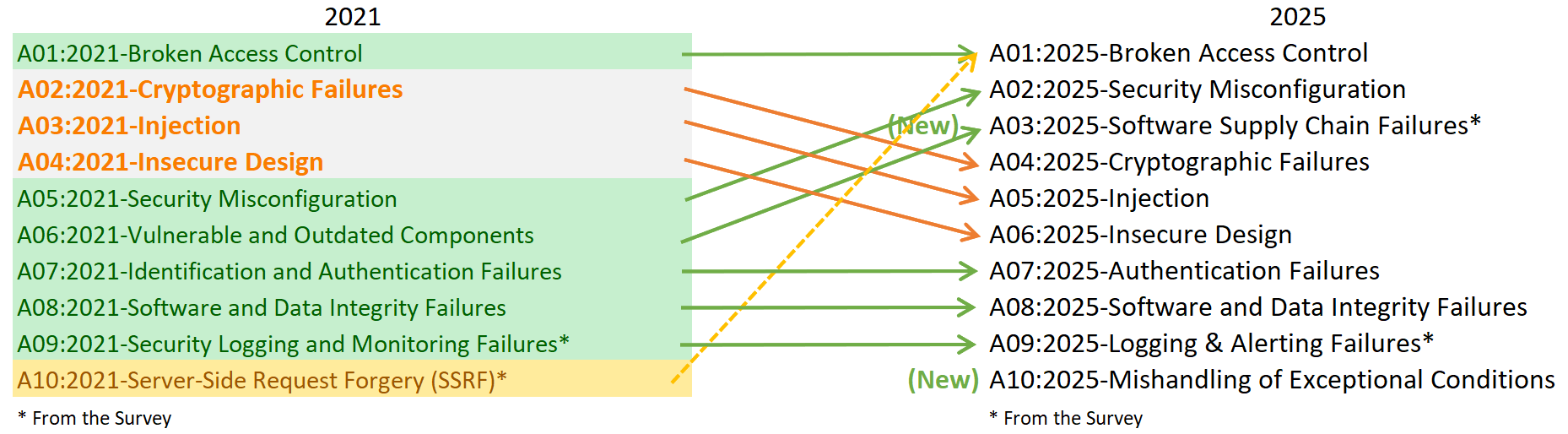

Kalau pada versi 2021 OWASP menggabungkan hasil survei praktisi dengan data temuan dari berbagai vendor, tahun ini prosesnya lebih terstruktur. OWASP melakukan data call global kepada vendor scanning, bug bounty platform, dan perusahaan keamanan agar mereka menyumbang dataset yang terstandarisasi bukan sekadar opini.

Hal ini menjadi penting karena industri keamanan kini punya rentang permasalahan yang sangat luas. Dalam konteks pentest, kita tahu betul bahwa satu kategori seperti “Broken Access Control” bisa muncul dalam puluhan bentuk berbeda, dari API-level authorization hingga policy misalignment di sistem mikroservis. Maka, tanpa pendekatan data yang masif dan terverifikasi, daftar risiko akan selalu bias terhadap jenis organisasi tertentu.

Pendekatan ini juga berarti OWASP Top 10 2025 tidak akan terbit “cepat”. Ada proses validasi, agregasi, dan diskusi komunitas sebelum daftar akhir disahkan.

Menggeser fokus: dari bug ke risiko sistemik

Tren yang bisa ditangkap dari pengantar resmi OWASP adalah pergeseran fokus.

Bukan lagi sekadar “kerentanan spesifik” seperti SQLi, XSS, atau CSRF yang mendominasi daftar. Tetapi “risiko sistemik” yang muncul karena kegagalan desain, orkestrasi, dan kontrol di seluruh ekosistem aplikasi.

Insecure Design yang dulu baru muncul di 2021 akan menjadi semakin relevan, karena banyak organisasi gagal di level arsitektur bukan di level coding. Supply chain security juga hampir pasti menjadi bagian sentral, sejalan dengan meningkatnya ketergantungan terhadap dependency dan integrasi SaaS.

Dalam konteks ini, pendekatan OWASP sejalan dengan realitas di lapangan yang kami hadapi di Tegalsec: kerentanan hari ini jarang berdiri sendiri. Satu misconfiguration kecil di vendor cloud bisa membuka jalur ke ratusan subdomain dan sistem lain.

Arah integrasi: Web, API, dan komponen modern

OWASP tidak lagi melihat web application sebagai entitas tunggal. Aplikasi modern hidup berdampingan dengan API, komponen pihak ketiga, container, serta pipeline CI/CD. Maka daftar 2025 nanti diharapkan mencerminkan hal tersebut.

Dalam praktik pentest, ini artinya pendekatan harus mulai lintas-layer. Tidak cukup lagi menguji endpoint web saja—tetapi juga supply chain logic, dependensi eksternal, dan integritas pipeline.

Sebagai contoh:

- Uji akses kontrol tidak berhenti di level session, tapi sampai cross-service privilege antara API gateway dan modul backend.

- Uji data integrity mencakup validasi signature artefak build dan update mekanisme distribusi.

- Uji logging dan monitoring tidak hanya melihat ada/tidaknya log, tetapi apakah event penting bisa terdeteksi oleh sistem SIEM organisasi.

Pendekatan ini membuat OWASP Top 10 bukan hanya referensi bug, tapi blueprint arsitektur keamanan yang lebih utuh.

Dampak langsung bagi pentester

Untuk kita yang berada di lapangan, perubahan ini tidak berarti menunggu daftar baru selesai. Justru sekarang waktu yang tepat untuk menyesuaikan metodologi pengujian.

Beberapa poin praktis:

- Perluas ruang lingkup pengujian agar mencakup supply chain dan API interaction, bukan hanya web endpoint.

- Mulai dokumentasikan temuan dengan konteks desain bukan sekadar payload dan respons. Misalnya, bagaimana arsitektur otorisasi yang lemah bisa memicu Broken Access Control.

- Gunakan hasil analisis untuk membantu klien membangun threat model yang lebih realistis.

- Update template laporan agar menyertakan kolom “kategori (draft) OWASP 2025” untuk membantu mapping di kemudian hari.

Pendekatan ini membuat laporan kita tetap relevan bahkan sebelum daftar resminya terbit.

Kesimpulan

OWASP Top 10 2025 bukan sekadar revisi daftar risiko; ini adalah upaya menggeser cara komunitas memandang keamanan aplikasi. Dari sekadar “menemukan bug” menuju “memahami konteks risiko yang kompleks”.

Bagi kami di Tegalsec, arah ini sejalan dengan pengalaman di lapangan: bug jarang berdiri sendiri, dan solusi teknis tidak akan efektif tanpa memahami sistem di sekitarnya.

Selama OWASP memfinalisasi data dan hasil analisisnya, kita bisa mulai beradaptasi membangun pendekatan pengujian yang lebih sistemik, lintas-layer, dan berbasis data.

Karena pada akhirnya, keamanan aplikasi tidak hanya tentang menemukan celah, tetapi tentang memahami pola yang membuat celah itu terus berulang.