Pendahuluan

Dalam lanskap kejahatan siber modern, pelaku terus mengembangkan taktik manipulasi berbasis social engineering yang semakin kompleks. Salah satu modus terbaru adalah penipuan yang menyamar sebagai pihak berwenang dan menyasar korban yang sebelumnya pernah tertipu. Target utama mereka adalah orang-orang yang sedang dalam kondisi rentan, penuh harapan untuk memulihkan kerugiannya, namun minim verifikasi terhadap sumber informasi.

Kasus yang dibahas kali ini memperlihatkan operasi terencana dengan struktur peran ganda, domain phishing yang disamarkan, dan integrasi teknis untuk mengotomatisasi alur komunikasi.

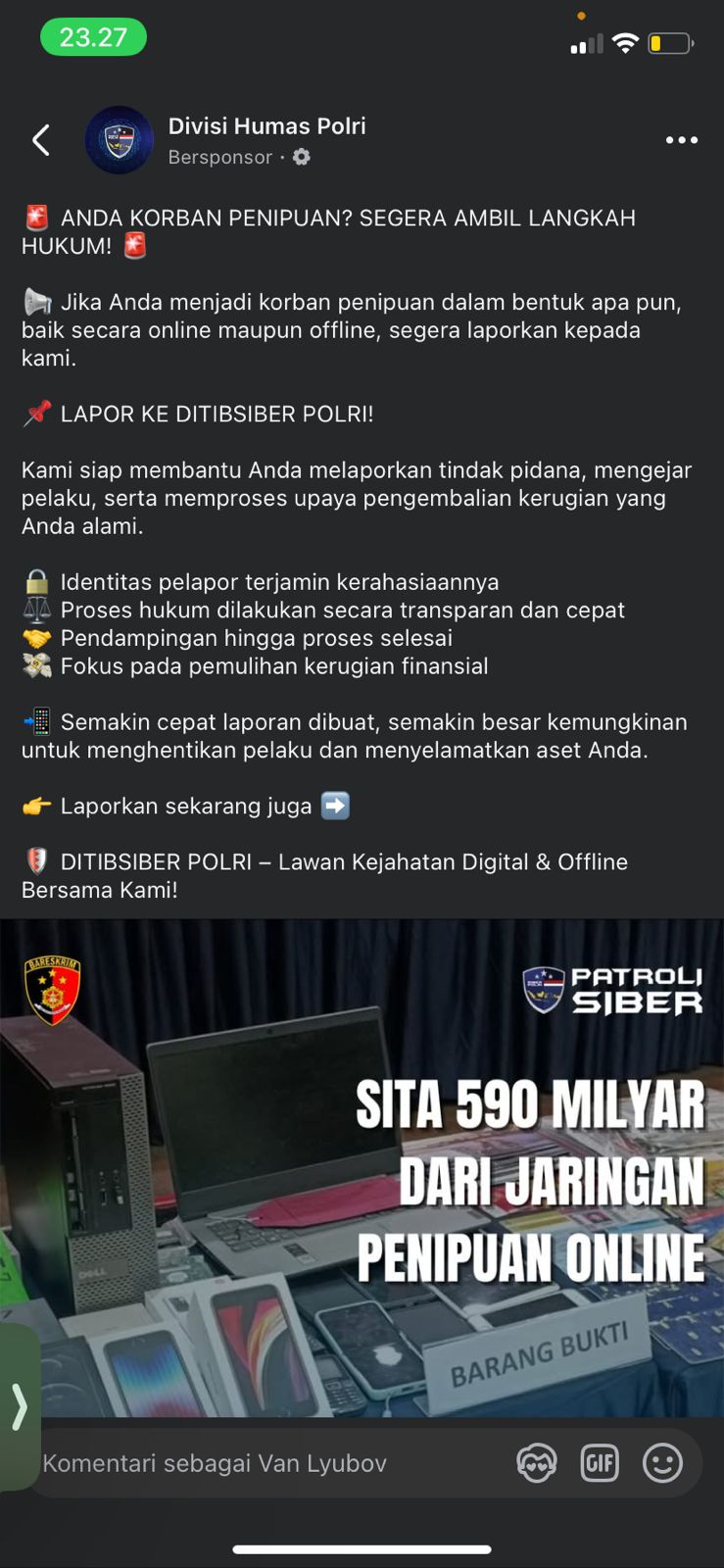

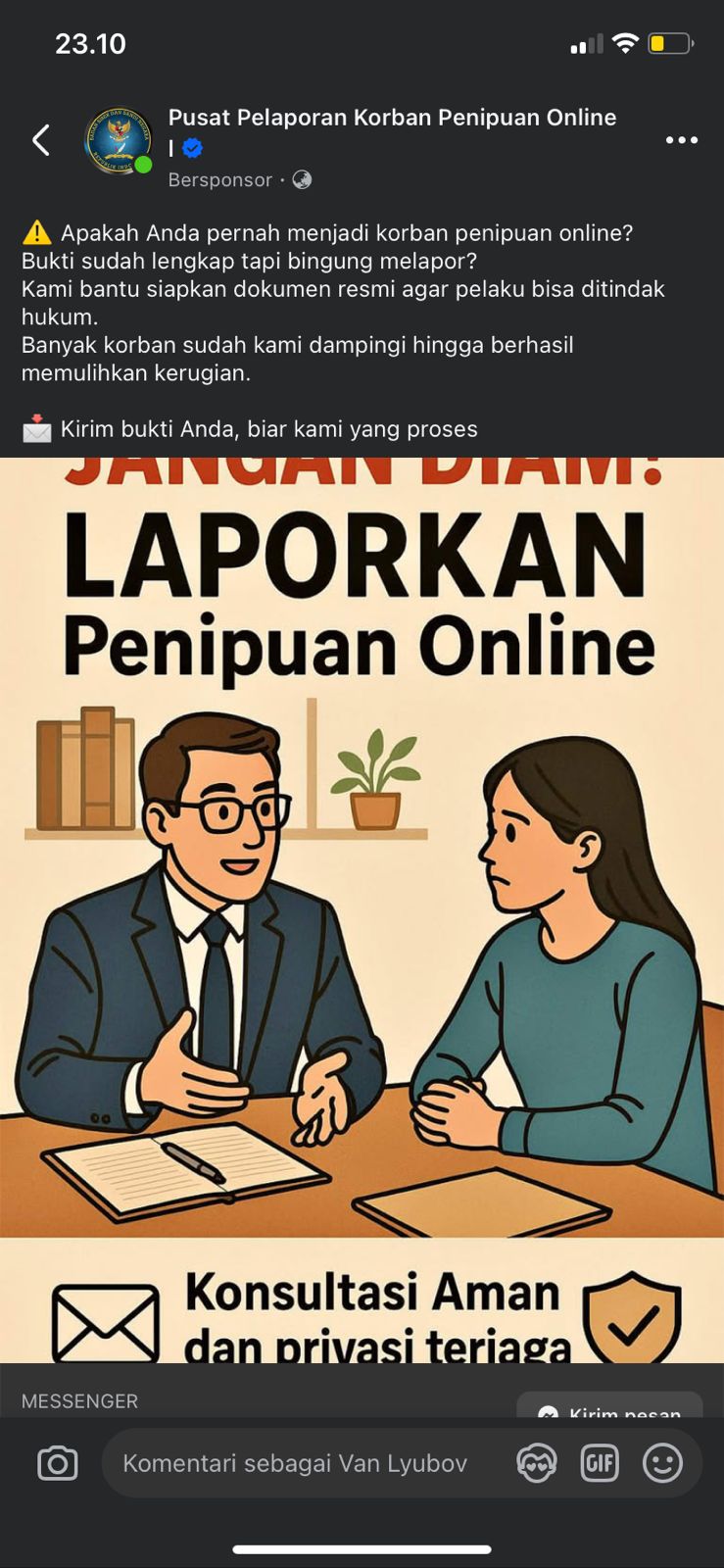

Tahap 1 – Vektor Awal: Iklan Media Sosial

Pelaku memanfaatkan platform media sosial seperti Instagram dan Facebook untuk menayangkan iklan bergambar logo instansi resmi. Iklan ini berisi ajakan untuk melapor jika pernah menjadi korban penipuan, dengan iming-iming bantuan pengembalian dana.

Secara teknis:

Menggunakan visual branding kepolisian atau lembaga negara secara ilegal.

Tautan iklan mengarah ke domain menyerupai instansi resmi, seperti

polri.siber.ojk.info. ataupun pesan direct

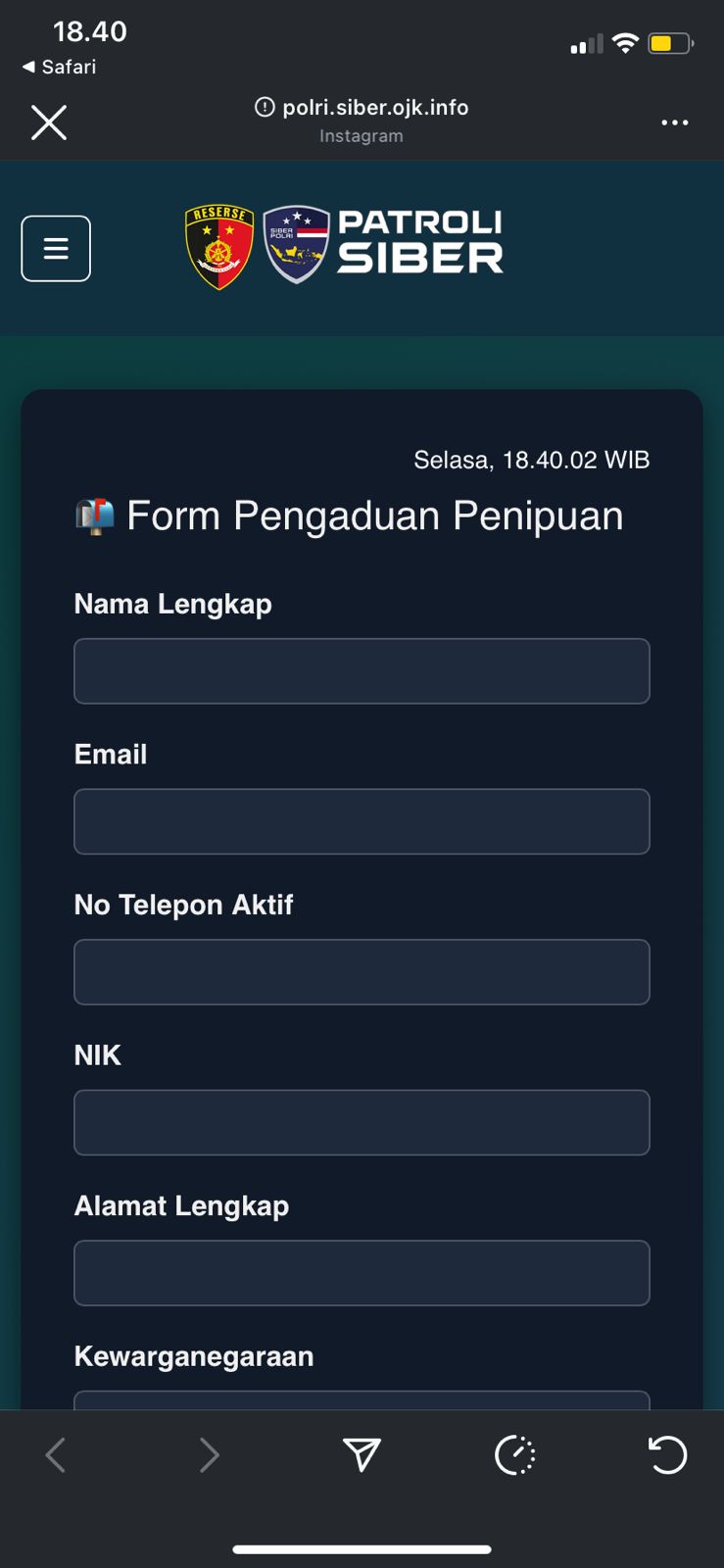

Struktur domain memanfaatkan teknik typosquatting dan subdomain deception, di mana

polri.siberhanya merupakan subdomain dari domain utama.info, bukan domain resmi.go.id.

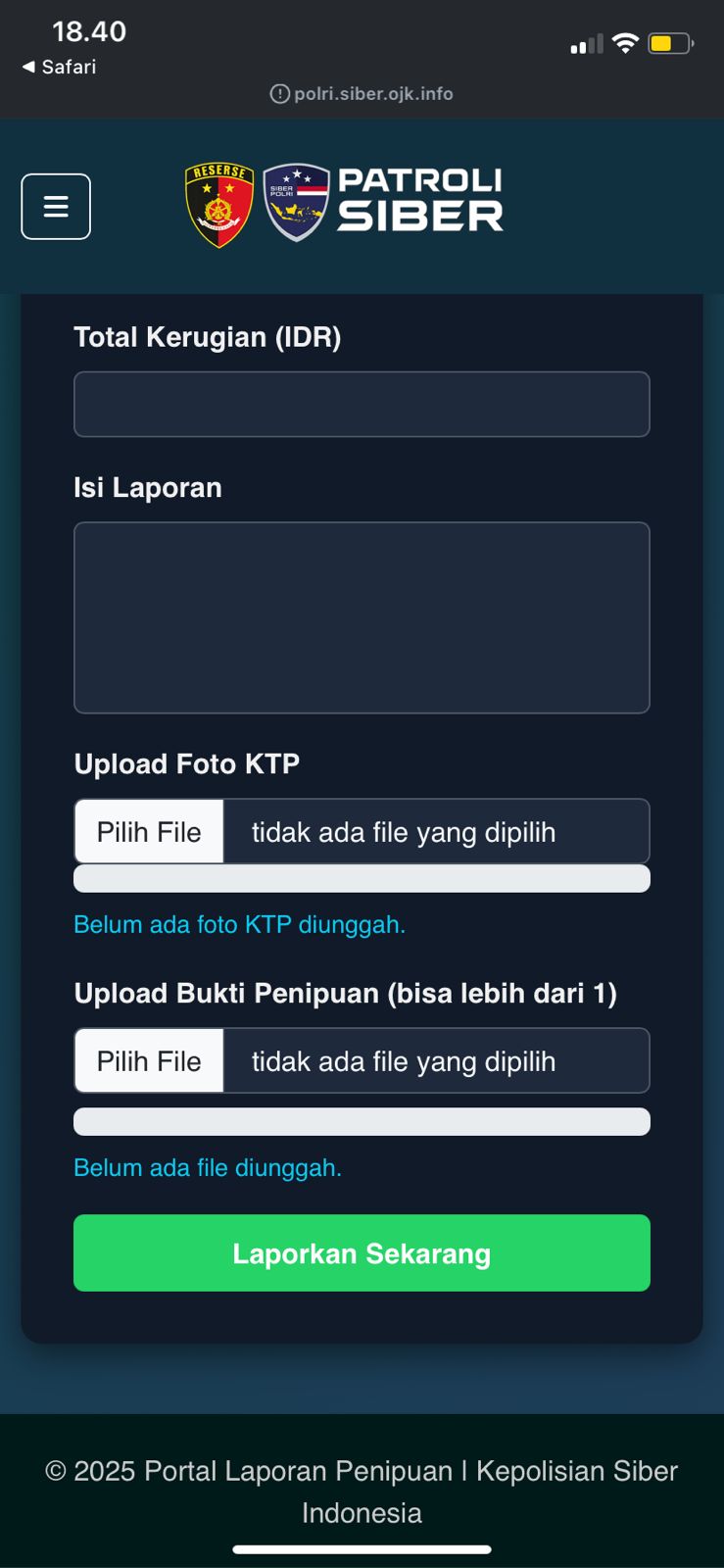

Tahap 2 – Phishing Form dengan Auto-Forward

Ketika korban mengakses situs tersebut, mereka disajikan sebuah form pengaduan palsu.

Form ini dirancang untuk mengumpulkan:

Identitas pribadi (nama, nomor WhatsApp)

Detail kasus penipuan sebelumnya

Bukti transaksi keuangan

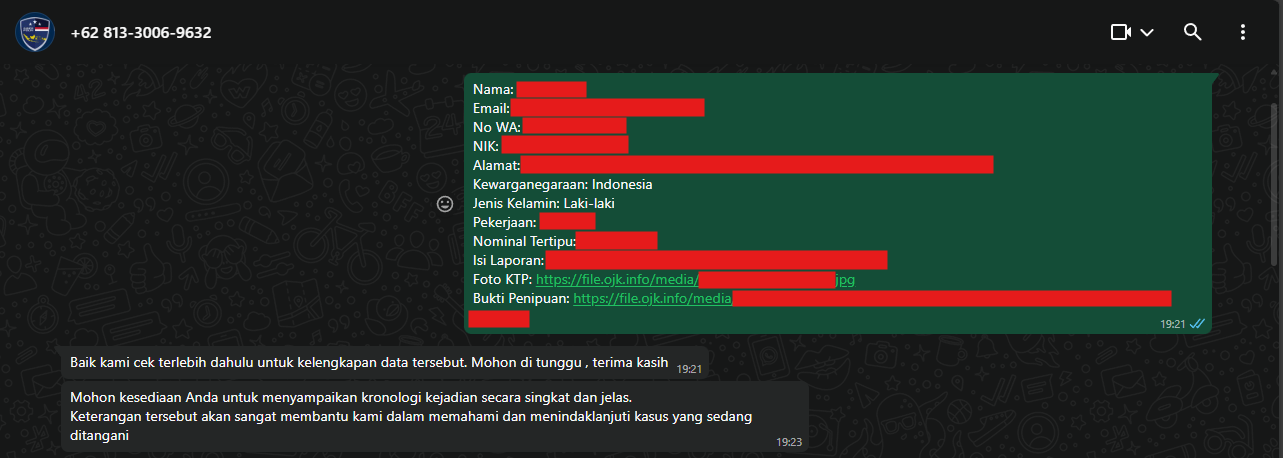

Form ini terintegrasi dengan script auto-forward to WhatsApp API. Begitu korban mengirimkan form, sistem akan secara otomatis menghasilkan teks template yang siap dikirim ke nomor WhatsApp pelaku. Teknik ini meminimalisir gesekan interaksi dan memastikan korban segera masuk ke jalur komunikasi yang sudah diatur.

Tahap 3 – Multi-Role Social Engineering

Salah satu elemen paling mencolok dalam kasus ini adalah strategi multi-role impersonation atau permainan peran berlapis. Pelaku tidak hanya berinteraksi sebagai satu identitas, melainkan berpindah peran dengan alur yang sangat terstruktur. Teknik ini efektif karena menciptakan ilusi adanya proses resmi yang melibatkan berbagai pihak profesional.

1. Polisi Palsu

Identitas pertama yang muncul adalah sosok yang mengaku sebagai anggota unit siber kepolisian.

Fungsi utamanya:

Membangun kredibilitas awal

Menanamkan keyakinan bahwa korban sedang dalam proses hukum yang sah

Mengalihkan fokus dari verifikasi fakta ke rasa percaya

Mereka sering menggunakan bahasa formal dan menyebutkan institusi resmi, misalnya:

“Kami dari Tim Cyber Polda Metro Jaya sedang melakukan pelacakan atas kasus Anda.”

Dalam interaksi awal, polisi palsu ini mengatur nada percakapan agar korban siap diarahkan ke “pihak lain yang berwenang” untuk tahap berikutnya.

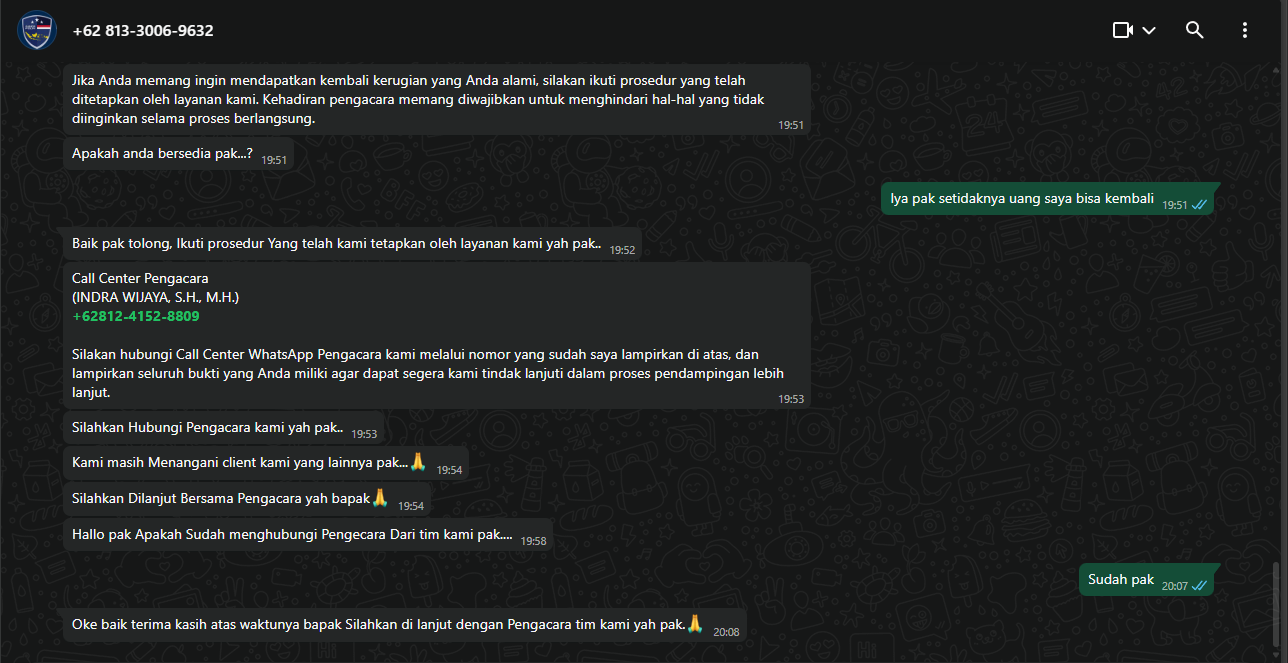

2. Pengacara Palsu

Setelah korban merasa “dilindungi” oleh sosok polisi palsu, skenario berlanjut dengan perkenalan kepada pengacara palsu.

Perannya:

Menambahkan legitimasi hukum pada narasi

Menyediakan dokumen formal palsu (seperti surat kuasa)

Meyakinkan korban bahwa proses sedang berada pada jalur hukum yang benar

Biasanya, pengacara palsu ini menggunakan bahasa hukum yang kaku untuk mempersulit korban membantah, serta mengirimkan dokumen PDF atau gambar yang terlihat resmi.

Contoh tipikal yang sering ditemukan:

“Berdasarkan surat kuasa yang telah Anda tanda tangani, kami akan memproses pengembalian dana melalui jalur hukum yang berlaku.”

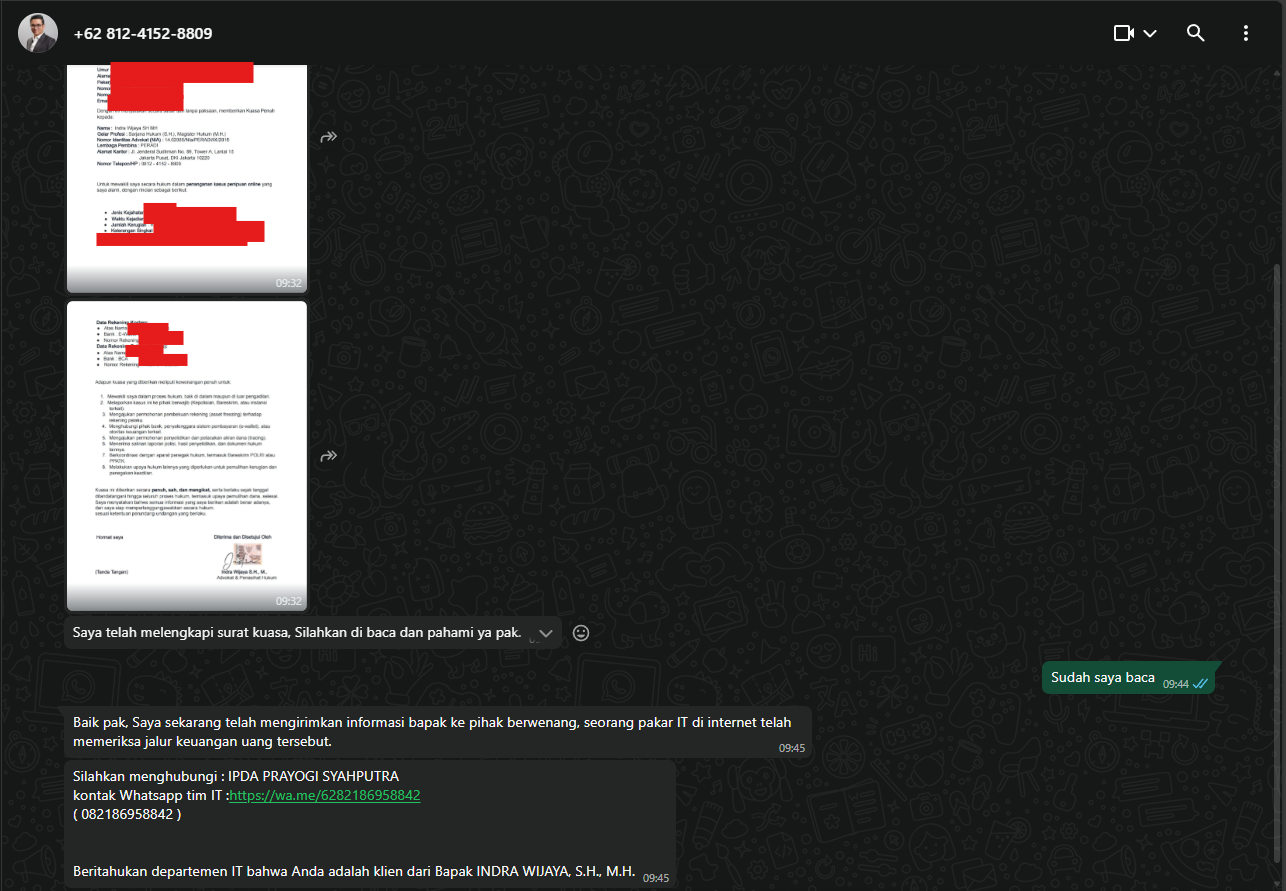

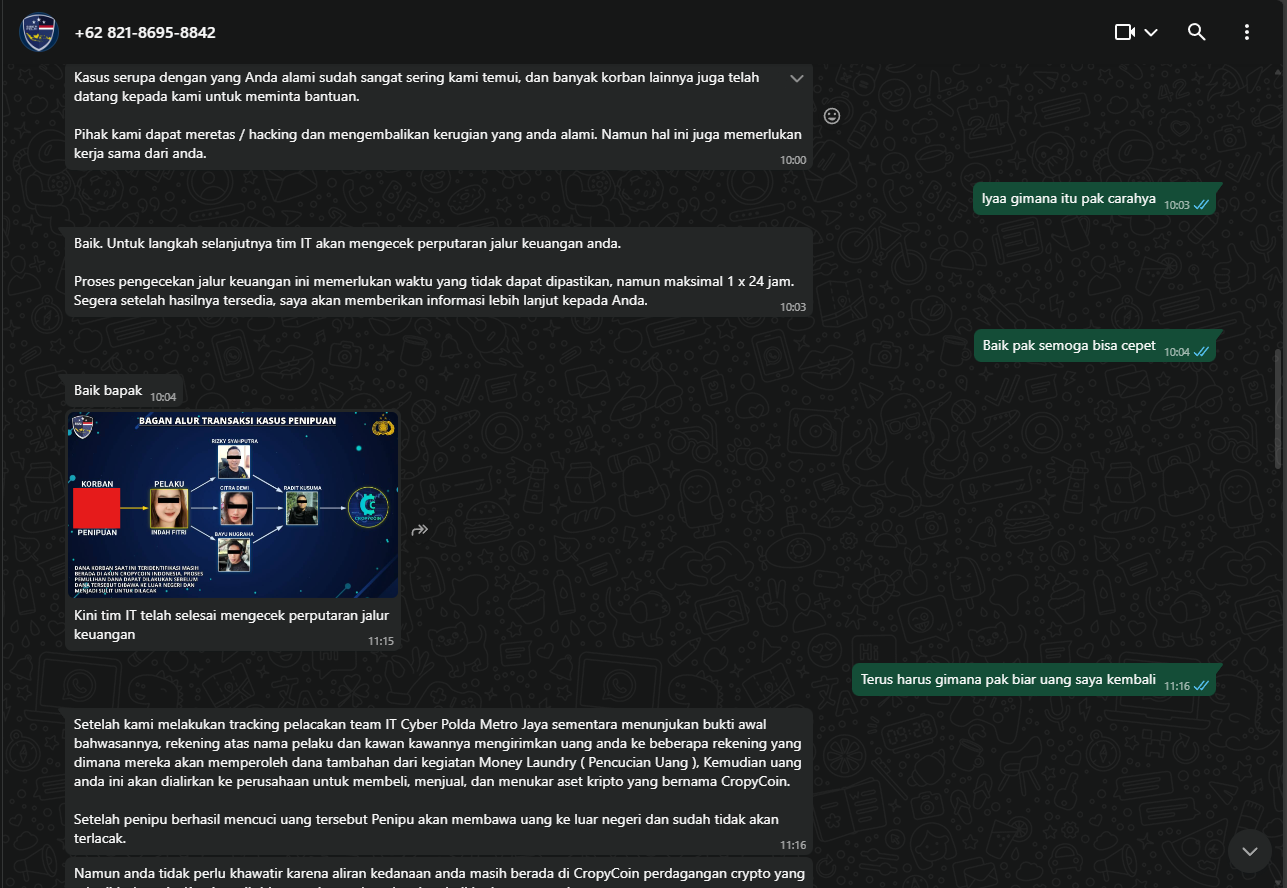

3. Tim IT Forensik Palsu

Di tahap akhir, korban diarahkan ke Tim IT palsu yang memanfaatkan jargon teknis untuk menciptakan kesan investigasi digital tingkat tinggi.

Peran utamanya:

Menjelaskan secara rinci “temuan” teknis terkait aliran dana

Menggunakan istilah kompleks seperti money laundering, crypto asset tracing, atau digital forensic

Mengarahkan korban pada skema pembayaran awal yang dibungkus sebagai “biaya pembukaan akun” atau “saldo minimal platform”

Kutipan percakapan nyata yang ditemukan menunjukkan gaya bahasa teknis ini:

“[11:16, 8/13/2025] +62 821-8695-8842: Setelah kami melakukan tracking pelacakan team IT Cyber Polda Metro Jaya sementara menunjukan bukti awal bahwasannya, rekening atas nama pelaku dan kawan kawannya mengirimkan uang anda ke beberapa rekening yang dimana mereka akan memperoleh dana tambahan dari kegiatan Money Laundry (Pencucian Uang), Kemudian uang anda ini akan dialirkan ke perusahaan untuk membeli, menjual, dan menukar aset kripto yang bernama CropyCoin.”

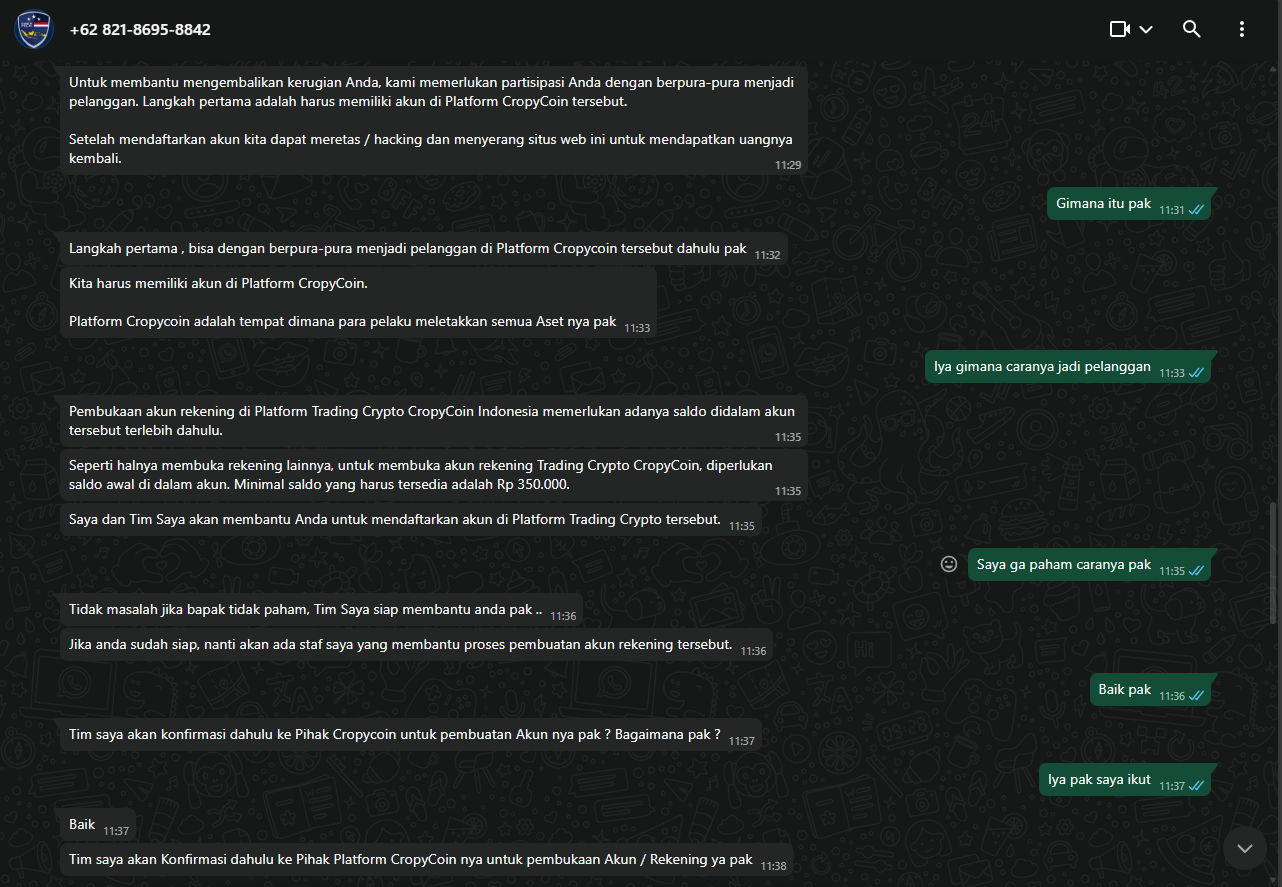

Kemudian, setelah membangun urgensi, pelaku mulai mengalihkan percakapan ke arah permintaan dana:

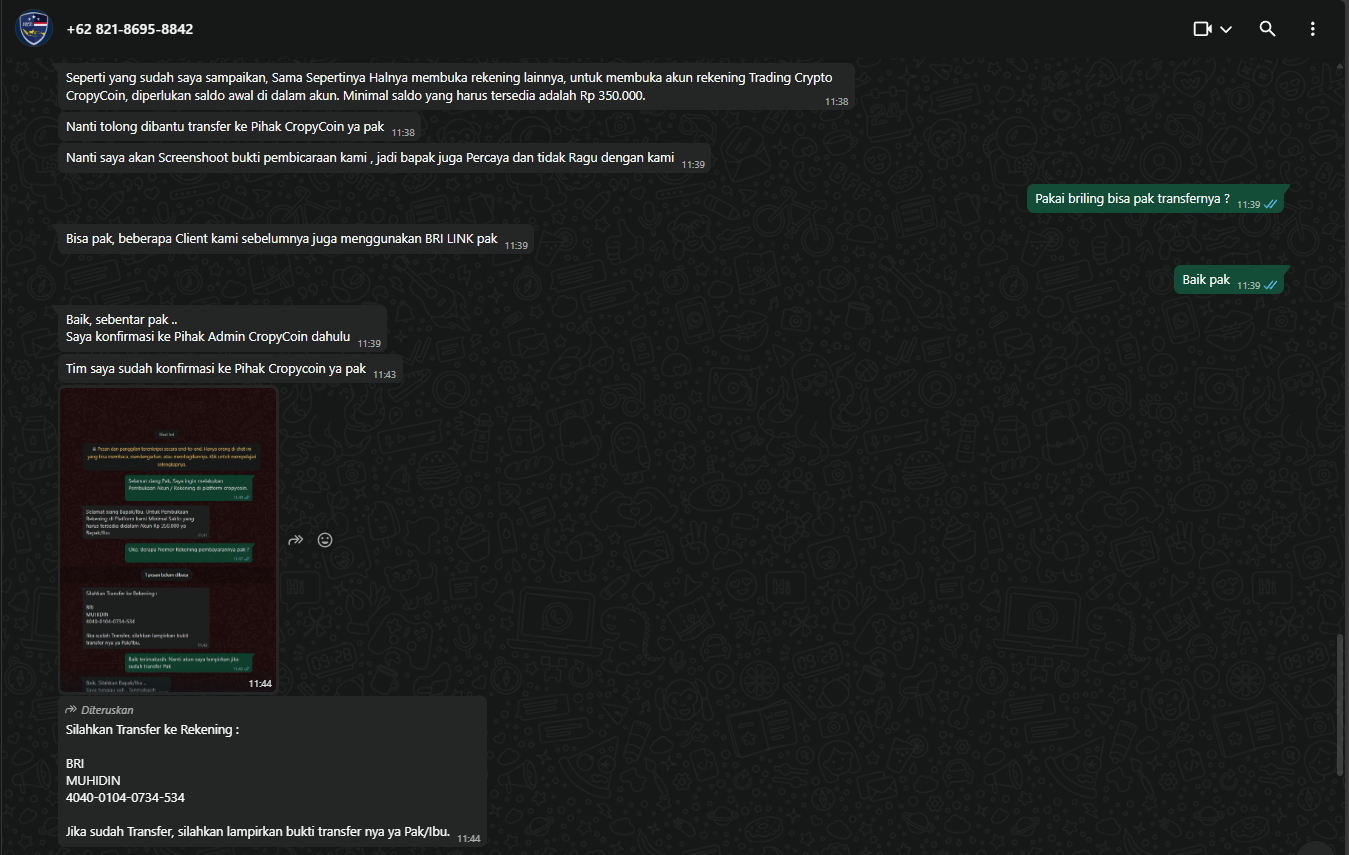

“[11:35, 8/13/2025] +62 821-8695-8842: Seperti halnya membuka rekening lainnya, untuk membuka akun rekening Trading Crypto CropyCoin, diperlukan saldo awal di dalam akun. Minimal saldo yang harus tersedia adalah Rp 350.000.”

Teknik multi-role ini mengandalkan tiga pilar utama:

Otoritas – Menggunakan identitas polisi dan pengacara untuk menimbulkan rasa hormat dan kepatuhan.

Konsistensi – Menciptakan alur logis dari pelacakan → proses hukum → teknis pemulihan.

Urgensi Teknis – Menekan korban dengan narasi “uang Anda sedang dialirkan ke luar negeri” untuk mempercepat keputusan tanpa verifikasi.

Tahap 4 – Eksekusi Penipuan

Tim IT palsu mengarahkan korban untuk membuka akun di platform CropyCoin dengan dalih menyamar sebagai pelanggan agar mereka bisa melakukan hacking dan “menarik kembali dana” korban.

Syarat yang diberikan:

Pembukaan akun harus disertai saldo minimal Rp 350.000.

Dana awal ini diminta dikirimkan melalui transfer, yang sebenarnya langsung masuk ke rekening pelaku.

Tidak ada proses investigasi atau pemulihan dana yang nyata; ini adalah fase monetisasi dari skema social engineering tersebut.

Dari kronologi tersebut terlihat bahwa pelaku tidak hanya mengandalkan kebohongan verbal, melainkan menggabungkan rekayasa sosial dengan manipulasi teknis. Inilah yang membuat modus ini jauh lebih berbahaya dibanding penipuan sederhana.

Secara teknis, skema ini dibangun di atas empat fondasi utama kejahatan siber:

Domain Spoofing dengan Subdomain Deception

Penggunaan domain sepertipolri.siber.ojk.infoadalah contoh klasik dari subdomain chaining untuk meniru institusi resmi. Bagi pengguna awam, string domain yang panjang akan terlihat meyakinkan, padahal TLD (.info) bukan domain resmi lembaga negara. Teknik ini sulit diidentifikasi tanpa pemahaman DNS hierarchy.Automated Social Engineering Pipeline

Integrasi form ke WhatsApp menggunakan API adalah langkah otomatisasi yang efisien. Ini menghapus jeda waktu antara pengisian data dan interaksi langsung, sehingga korban tidak punya waktu untuk berpikir kritis atau memverifikasi informasi.Layered Impersonation Strategy

Dengan tiga identitas palsu, pelaku membentuk ilusi “proses resmi” yang melibatkan banyak pihak. Teknik ini memanfaatkan prinsip authority bias dan consistency principle, di mana korban merasa wajib melanjutkan karena sudah “diproses” oleh beberapa pihak.Narrative Manipulation melalui Istilah Teknis

Istilah seperti tracking pelacakan, money laundering, crypto asset, hingga hacking digunakan untuk menciptakan kebingungan dan rasa kagum. Dalam konteks ini, istilah teknis adalah alat untuk mengalihkan fokus korban dari memverifikasi fakta ke mengikuti instruksi.

Dampak

Dampak dari skema ini bersifat multidimensi:

Finansial: Korban yang sudah kehilangan dana di penipuan pertama kembali mengalami kerugian (“double victimization”).

Data Exposure: Informasi pribadi yang dikumpulkan melalui form phishing menjadi aset bagi pelaku untuk serangan selanjutnya, termasuk penipuan berbasis data pribadi.

Psychological Exploitation: Kepercayaan korban terhadap lembaga resmi tergerus, yang secara jangka panjang memperburuk respons masyarakat terhadap investigasi nyata.

Threat Persistence: Data yang terkumpul masuk ke jaringan pelaku yang dapat diperjualbelikan di dark web, memperluas risiko di luar kasus awal.

Jika seseorang telah menjadi korban penipuan, penting untuk mengisolasi interaksi dan mengarahkan mereka hanya ke kanal pelaporan yang terverifikasi. Langkah ini mengurangi risiko korban kembali terjebak ke dalam jaringan penipuan sekunder yang mengaku sebagai pihak berwajib.

Masyarakat juga harus mengadopsi pendekatan zero-trust dalam setiap permintaan transfer dana. Perlu ditekankan bahwa aparat resmi tidak akan pernah meminta pembayaran atau biaya administrasi untuk memulihkan kerugian. Prinsip ini hanya dapat diterapkan secara efektif jika setiap informasi diverifikasi melalui sumber independen yang berbeda.

Selain itu, setiap individu perlu memiliki incident response plan pribadi yang dapat segera dijalankan jika menjadi korban penipuan. Rencana ini mencakup pembekuan akun (account freeze), pelaporan segera ke pihak bank, dan penguncian identitas digital untuk mencegah penyalahgunaan lebih lanjut.

Kritik Terhadap Penindakan dan Proses Penanganan Resmi

Selain faktor teknis dan kepercayaan publik, lambatnya penindakan serta birokrasi berbelit dalam proses pelaporan resmi turut menjadi bahan bakar keberhasilan modus ini.

Dalam banyak kasus, korban penipuan yang melapor ke institusi resmi menghadapi:

Proses administrasi berlapis yang mengharuskan korban mengisi formulir fisik, melampirkan dokumen pendukung, dan menunggu verifikasi manual.

Durasi penanganan yang lama, di mana investigasi memerlukan waktu berhari-hari hingga berminggu-minggu sebelum ada tindakan nyata.

Kurangnya feedback real-time sehingga korban tidak mengetahui perkembangan laporannya, menciptakan rasa frustrasi dan ketidakpastian.

Kondisi ini menciptakan “vacuum of action” — ruang kosong antara laporan korban dan respon resmi. Pelaku memanfaatkan jeda waktu ini untuk masuk sebagai pihak yang terlihat lebih cepat, responsif, dan “membantu” menyelesaikan masalah korban.

Dari perspektif keamanan siber, gap waktu dan kompleksitas birokrasi adalah attack surface non-teknis yang berbahaya. Pelaku social engineering seperti pada kasus ini sengaja menyusup ke celah tersebut, memanfaatkan kebutuhan korban akan tindakan cepat dan solusi instan.

Tanpa reformasi prosedural ini, kasus penipuan sekunder terhadap korban penipuan akan terus berulang, karena birokrasi yang rumit secara tidak langsung menjadi “komplotan tak sadar” bagi pelaku kejahatan siber.

Penutup

Akhirnya, perlindungan jangka panjang hanya bisa dicapai melalui kampanye literasi digital yang masif. Modus ini memperlihatkan bagaimana pelaku menggabungkan teknologi, psikologi, dan manipulasi hukum palsu menjadi satu kesatuan yang sulit dibongkar oleh korban awam. Strategi berlapis seperti ini memerlukan respons yang juga berlapis—mulai dari verifikasi domain, literasi digital, hingga koordinasi dengan aparat resmi.

Semakin canggih serangan social engineering, semakin penting pula membangun kesadaran kolektif dan kemampuan deteksi dini di tingkat individu maupun komunitas.