“Modus boleh berganti, tapi pola manipulasi sosial tetap sama: menjebak korban lewat iming-iming pekerjaan, keuntungan cepat, dan ilusi kredibilitas.”

Pada tulisan sebelumnya, saya membahas kasus sextortion melalui jalur lowongan kerja palsu — bagaimana pelaku menargetkan korban lewat akun Instagram penyedia loker, lalu mengarahkan mereka ke jebakan seksual dan pemerasan digital. Dalam artikel lanjutan ini, kita masuk ke versi lain dari jerat yang sama: skema penipuan tugas fiktif dengan komisi tinggi.

Kali ini, korbannya adalah teman saya sendiri. Ia mengira sedang mendapatkan pekerjaan paruh waktu yang ringan dan menguntungkan: hanya membuka link produk di e-commerce, diam selama tiga menit, lalu mendapat komisi. Tidak ada penjualan, tidak ada target, tidak perlu install aplikasi. Tapi justru di balik kemudahan itulah perangkap yang tersembunyi

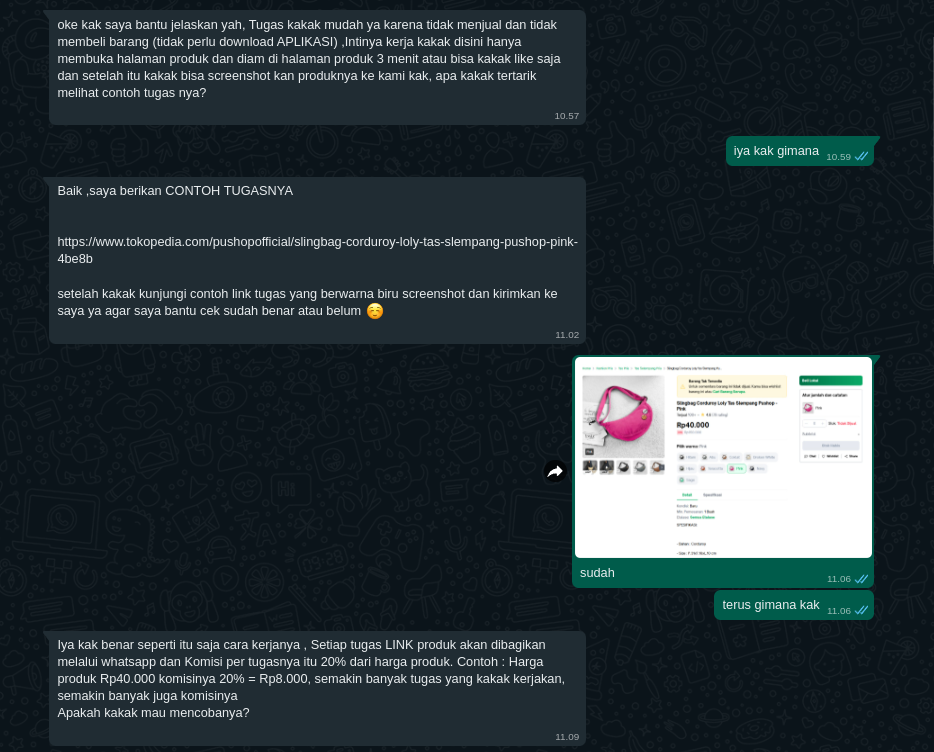

Skema dimulai dengan chat WhatsApp dari seorang sebut saja Mawar, mengaku sebagai admin toko online. Ia menjelaskan bahwa “tugas” korban hanyalah membuka link produk di salah satau e-commerce dan mengirim screenshot. Iming-imingnya: komisi 20% dari harga produk per tugas. Link yang dikirim pun bukan phishing, tapi halaman asli e-commerce tersebut. Ini adalah teknik trust injection – membuat korban merasa aman karena berinteraksi dengan platform yang memang kredibel.

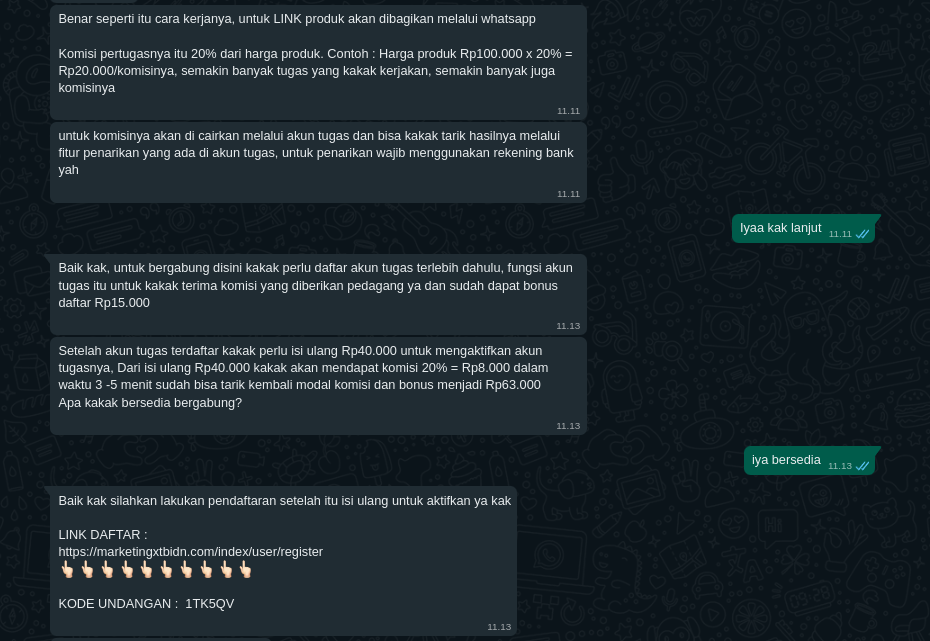

Setelah dua-tiga tugas simulasi dilakukan, pelaku menyodorkan langkah berikutnya: korban diminta mendaftar akun tugas dan melakukan deposit Rp40.000 untuk mengaktifkan akun tersebut.

“Tenang kak, uangnya bisa ditarik langsung jadi Rp63.000. Cuma modal 5 menit aja,” kata pelaku meyakinkan.

Inilah titik di mana jebakan dimulai. Uang Rp40.000 pertama hanya pembuka. Jika korban lanjut, maka akan muncul “tugas lanjutan” yang menuntut deposit lebih besar — Rp100.000, Rp300.000, bahkan hingga jutaan. Ketika korban mulai curiga dan berhenti menyetor, akun dikunci, dashboard tugas menghilang, dan admin tidak bisa dihubungi.

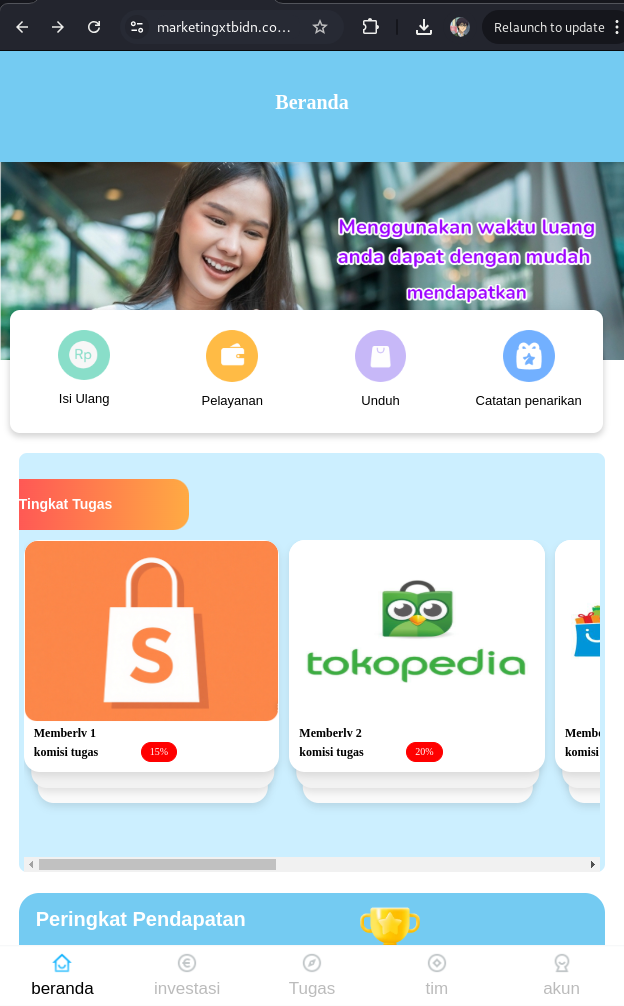

Situs seperti marketingxtbidn[.]com hanya berfungsi sebagai UI decoy – situs yang tidak memiliki backend transaksi nyata, namun mampu:

Menampilkan komisi naik setiap tugas,

Memberi notifikasi “bonus masuk” atau “level naik”,

Menciptakan ilusi ekonomi internal (layaknya game atau platform kerja).

Jika dicermati, fitur-fitur ini dibangun dengan JavaScript lokal atau API dummy, tanpa sistem otentikasi, audit trail, atau validasi transaksi. Banyak dari mereka menggunakan template CMS murahan yang didesain bukan untuk transaksi real-time, tapi sekadar convincing simulation untuk membuat korban terus “bermain”.

Tanda paling mencolok: Tidak ada invoice, mutasi, dan proses withdrawal sungguhan — hanya tombol dummy dan angka fiktif.

Meski situsnya lemah dari sisi teknologi, kekuatan utama skema ini justru berasal dari manusia sebagai “interface” utama. Pelaku seperti “Mawar” menjalankan:

Skenario customer service palsu, lengkap dengan bahasa sopan dan empati palsu,

Strategi follow-up bertahap, seperti asisten personal,

Kecepatan respon tinggi, menyaingi chatbot profesional.

Modus ini sangat efektif karena korban merasa seperti dipegang langsung oleh “admin terpercaya”, bukan berinteraksi dengan scammer. Efeknya: korban makin cepat percaya dan mengabaikan sinyal bahaya.

Skema ini sesungguhnya adalah bentuk modern dari penipuan luring zaman dulu:

Jika dulu korbannya diajak seminar bisnis “komisi cepat”,

Kini hanya perlu HP dan akun WhatsApp.

Digitalisasi membuka peluang skalabilitas:

Tanpa modal lokasi fisik, pelaku bisa menjaring korban lintas kota hingga negara.

Tanpa otentikasi platform, mereka bisa gonta-ganti domain dan dashboard dalam hitungan jam.

Di banyak laporan OSINT, pelaku menggunakan domain, cloud murah (seperti hosting $1/bulan), dan platform affiliate palsu untuk menjalankan 20–50 website sekaligus. Ini adalah fraud-as-a-service (FaaS) dalam bentuk paling sederhana namun efektif.

Sebagai seorang praktisi cyber security, saya menilai skema ini tidak sesederhana tipu-tipu receh. Ini adalah bentuk social engineering yang menargetkan aspek psikologis korban lewat tiga lapis jebakan digital:

1. Brand Piggybacking dan Valid Link Injection

Pelaku menggunakan link produk asli e-commerce agar korban merasa yakin. Tujuannya bukan untuk phising akun, tapi meminjam kredibilitas pihak ketiga (Tokopedia, Shopee) untuk membangun rasa aman.

2. Gamifikasi Dashboard Fiktif

Setelah mendaftar, korban akan masuk ke dashboard tugas yang dibuat semirip mungkin dengan platform asli — lengkap dengan notifikasi saldo, bonus daftar, komisi bertambah, dan fitur withdraw. Tapi semua angka yang tampil hanyalah hasil manipulasi frontend. Tidak ada sistem pembayaran backend.

Skema ini dikenal dalam OSINT dan skena scam sebagai fake UI trapping, mirip dengan sextortion dashboard atau crypto mining dashboard palsu.

3. Commitment Escalation Trap

Tahap demi tahap, korban diminta menyetor uang sedikit demi sedikit. Ini dikenal dalam psikologi sebagai “foot-in-the-door” technique: semakin besar waktu dan uang yang telah diinvestasikan korban, semakin besar kemungkinan mereka akan lanjut — demi “balik modal”. Dalam banyak kasus, korban bahkan menjual barang atau meminjam uang hanya untuk menebus “tugas terakhir” agar bisa menarik komisi semu.

Jika dibandingkan dengan kasus sextortion melalui jalur lowongan kerja yang saya bahas sebelumnya, struktur manipulasi sosialnya hampir identik:

| Elemen | Sextortion | Skema Tugas Fiktif |

|---|---|---|

| Jalur masuk | Akun loker palsu Instagram | Admin “produk e-commerce” |

| Umpan | Pekerjaan online | Tugas klik produk |

| Validasi | Zoom interview lalu direkam | Link e-commerce asli |

| Eksploitasi | Rekaman disalahgunakan | Permintaan deposit berulang |

| Tujuan akhir | Pemerasan seksual/uang | Kehilangan uang via top-up |

Keduanya memanfaatkan jalur yang sama: lowongan kerja palsu, lalu membelokkan ke jebakan digital yang menyasar privasi atau finansial korban. Bahkan skema phising akun Telegram yang sempat saya investigasi sebelumnya—dengan form loker berisi OTP—pun mengikuti kerangka serupa.

Dari case ini, ada beberapa rekomendasi teknis dan edukatif yang saya bisa saya tuliskan untuk menghindari modus serupa :

1. Gunakan Threat Modeling terhadap Human Factor

Kita tidak bisa hanya mengandalkan firewall dan antivirus. Harus ada pendekatan human-centric threat modeling: bagaimana threat actor mengeksploitasi kondisi sosial, kebutuhan ekonomi, dan ketidaktahuan digital.

2. Verifikasi Domain dan Entitas Sebelum Transfer Dana

Selalu periksa:

Validitas domain (gunakan who.is atau sejenisnya),

Legalitas bisnis (cek NIB dan NPWP di oss.go.id),

Rekening penerima (gunakan cekrekening.id atau sejenisnya).

3. Pengetahuan Dasar Tentang Fake UI Trap

Edukasi pengguna untuk memahami:

Ciri-ciri dashboard palsu,

Teknik visual mimicry,

Tidak ada sistem legal yang meminta deposit untuk mencairkan gaji.

4. Integrasi Modul Social Engineering dalam Kurikulum Keamanan Digital

Ini penting terutama untuk kalangan non-teknis. Ajarkan deteksi red flag:

Gaji tinggi untuk tugas absurd,

Urgensi top-up “sekarang juga”,

Website yang tidak jelas afiliasinya.

Skema penipuan digital terus berevolusi. Hari ini mungkin berupa sextortion via Zoom interview, besok tugas e-commerce palsu, lusa bisa saja crypto airdrop atau pinjol manipulatif. Tapi benang merahnya tetap sama: eksploitasi manusia, bukan sistem.

Sebagai praktisi cyber security, kita punya tanggung jawab bukan hanya menambal celah pada server, tapi juga mengedukasi publik agar bisa bertahan dari jebakan digital yang semakin halus dan berlapis.

Karena dalam perang digital ini, benteng terlemah tetaplah manusia.

Thumbnail source : https://www.jenius.com/highlight/detail/kenali-dan-waspadai-alasan-alasan-impostor-jenius