Seri Lanjutan dari Deep Dive into Subdomain Takeover

Di artikel sebelumnya kita membahas secara teknis bagaimana subdomain takeover bekerja: CNAME mengarah ke layanan eksternal yang sudah tidak aktif, dan akhirnya bisa ditakeover oleh attacker. Itu sudah cukup serius kalau terjadi di satu organisasi.

Namun, di level supply chain modern di mana perusahaan bergantung pada ratusan SaaS (docs, blog, LMS, customer support, analytics, API gateway dan lainya) satu subdomain takeover kecil bisa jadi pintu masuk ke ekosistem lebih luas. Inilah yang kita sebut supply chain risk.

Bayangkan skenario ini (berdasarkan pola nyata yang sudah pernah team Tegalsec temukan):

- Sebuah crypto exchange menggunakan platform support/help Intercom untuk halaman support centernya. Domain

help.redacted.comdiarahkan kecustom.intercom.help. - Setelah beberapa bulan, project halaman support centernya dihentikan, tapi CNAME tetap hidup. Domain masih aktif.

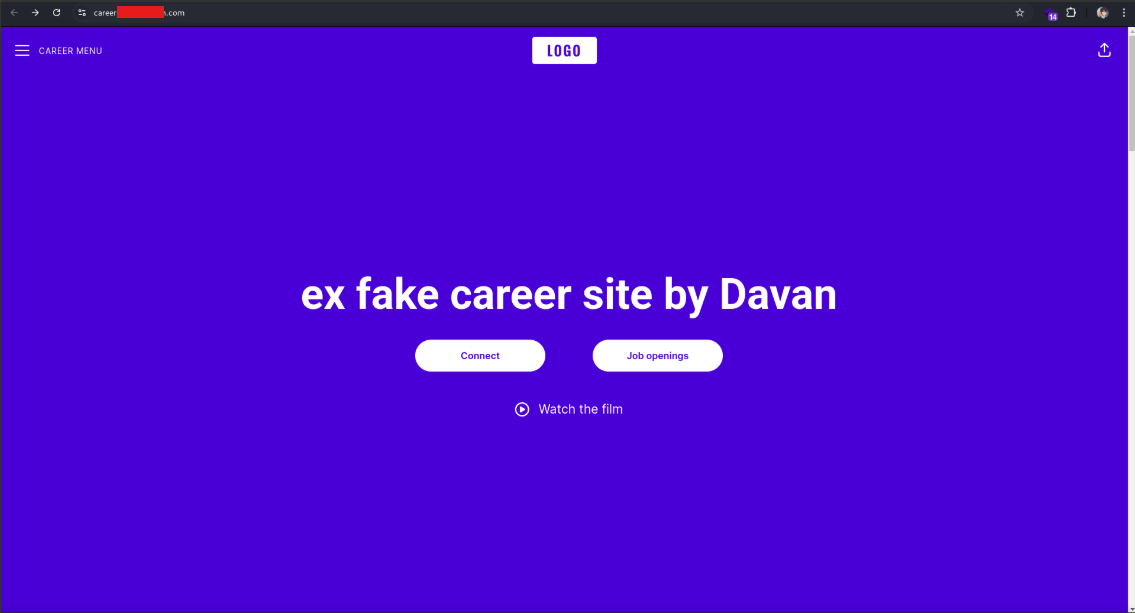

- Attacker kemudian mengklaim subdomain di Intercom (gratis).

- Sekarang attacker bisa host halaman palsu di

help.redacted.com– domain resmi, dengan TLS valid, tampak legit.

Dampak supply chain di sini bukan cuma reputasi, tapi:

- Phishing (trust hijack) : Pengguna percaya pada domain help resmi dan bisa saja membocorkan informasi sensitif.

- Support Widget Abuse : Intercom sering menyuntikkan widget ke dalam situs utama; jika widget dikuasai attacker, mereka dapat menjalankan JavaScript berbahaya yang menyebabkan kompromi sisi client, stealing cookie, dll.

- Credential Harvest : Alur login SSO atau form dukungan palsu dapat dibuat terlihat sah di bawah domain resmi.

- Data Exfiltration : Penyerang bisa men-capture pesan, lampiran, atau data formulir yang dikirim pengguna.

- Regulatory Impact : Konsekuensi finansial/hukum jika data pelanggan terekspos, terutama relevan untuk sektor kripto dan keuangan.

Kenapa Supply Chain Memperburuk Risiko

Ada beberapa faktor unik yang membuat subdomain takeover di platform SaaS lebih parah:

| Faktor | Penjelasan singkat | Contoh dampak / konsekuensi |

|---|---|---|

| Fragmentasi vendor | Dari dokumentasi -> LMS -> blogging -> CRM, tiap departemen bisa pilih tool sendiri. | Security team sering tidak tahu semua custom domain yang aktif. |

| Low-cost entry | Banyak SaaS mengizinkan klaim custom domain gratis atau mudah tanpa verifikasi. | Attacker menunggu domain terlantar lalu klaim tenant di provider. |

| Persistence | Rekam DNS (CNAME) sering dibiarkan bertahun-tahun setelah project dihentikan. | CNAME tetap ada -> titik takeover tersedia meski project sudah mati. |

| Chained impact | Takeover satu subdomain dapat digunakan untuk menyebarkan payload ke aset lain (embed JS, redirect, social engineering). | blog.example.com kena takeover -> pasang JS yang menarget dashboard.example.com. |

Riset Tegalsec: SaaS-SaaS Supply Chain

Dari hunting dan pentest, kami menemukan beberapa SaaS yang sering jadi titik takeover supply chain:

- Intercom : platform support/help widget & docs (bisa host help centers, support widgets, etc.).

- Mintlify : dokumentasi developer (sering di fintech/crypto).

- FreeFlarum : komunitas/forum project kecil-menengah.

- Hashnode / Stoplight : blog + API docs.

- TalentLMS : learning portal karyawan.

- Slab : knowledge base internal perusahaan.

- Baserow : database low-code.

Semua platform di atas mendukung custom domain, dan hampir semua punya kasus domain orphaned. Itu artinya, supply chain risiko bukan hanya milik startup kecil bahkan bank, telco, hingga vendor enterprise bisa terdampak.

Selain publikasi temuan dan analisis, kami juga merilis public tool untuk membantu komunitas melakukan deteksi dini terhadap subdomain takeover di rantai SaaS. Salah satunya adalah Subdosec — open source project dari Tegalsec yang berfokus pada otomasi hunting, fingerprinting CNAME, dan validasi misconfigurasi.

Tujuan Subdosec adalah agar hunter maupun defender bisa:

- Mengidentifikasi orphaned custom domains di platform SaaS.

- Membantu membuat fingerprint YAML untuk provider baru.

- Menyediakan pipeline scanning yang bisa diintegrasikan ke CI/CD atau workflow bug bounty.

Dengan Subdosec, riset supply chain takeover tidak berhenti pada laporan kasus saja, tetapi juga menyediakan defensive capability yang bisa dipakai tim security maupun komunitas.

Attack Chain Supply Chain — Unauthorized Domain Claim via Misconfigured TXT Record Verification

Saya tuliskan salah satu contoh temuan hasil research saya mengenai Misconfigured TXT Record Verification pada fitur Custom Domain.

Summary

Sebuah mis konfigurasi pada fitur custom domain dari salah satu platform SaaS memungkinkan pihak tidak berwenang mengklaim subdomain atau domain yang diarahkan ke ext.vendor.com / ext.na.vendor.com. Celah ini muncul karena mekanisme verifikasi TXT record tidak diterapkan secara ketat. Sistem tetap menerima konfigurasi domain selama CNAME benar, meskipun TXT record gagal diverifikasi. Akibatnya, ownership verification bisa dilewati.

Fitur custom domain seharusnya memverifikasi kepemilikan melalui dua tahap:

CNAME pointing ke provider.

TXT record unik sebagai verifikasi ownership.

Namun hasil uji menunjukkan hanya CNAME yang divalidasi, sementara TXT record lookup diabaikan bila gagal. Akibatnya, siapa pun yang punya akun SaaS ini bisa mengklaim domain/subdomain yang diarahkan ke provider tersebut, tanpa harus benar-benar memilikinya. Hal ini memungkinkan takeover domain dan hosting konten berbahaya dengan legitimasi domain resmi.

Selama ini banyak yang mengira subdomain takeover hanya terjadi jika sebuah subdomain menggunakan CNAME tanpa validasi tambahan. Namun, dari temuan nyata saat pengujian, terbukti bahwa meskipun sudah ada mekanisme TXT verification, takeover masih bisa dilakukan karena adanya misconfiguration di sistem verifikasi.

Dengan kata lain: CNAME valid + TXT gagal diverifikasi -> tetap bisa diklaim.

Artinya, custom domain yang sudah memakai TXT record pun tetap rentan takeover apabila platform SaaS tidak menerapkan validasi dengan benar.

Mitigasi Supply Chain Takeover

Bagi organisasi besar, mitigasinya tidak sekadar hapus CNAME. Ada beberapa lapisan:

DNS Hygiene & Asset Inventory

Audit berkala DNS records.

Gunakan tooling (SubT, amass, subfinder) untuk check orphaned domains.Vendor Contract & Security Clause

Tambahkan klausul custom domain deprovisioning dalam kontrak SaaS.

Vendor wajib auto-reject orphaned domains setelah grace period.Security Automation

Integrasikan automation scanner

Alert jika ada domain yang resolve ke SaaS tapi tidak terclaim.Defense-in-Depth

Content-Security-Policy (CSP) -> mencegah domain takeover jadi pivot XSS.

Monitoring logs -> alert jika traffic tiba-tiba mengarah ke “retired” subdomain.

Penutup – Dari Bug Hunter ke Defender

Kalau artikel pertama kita fokus ke “how-to exploit”, artikel ini menekankan “why it matters at scale”. Supply chain risk dari subdomain takeover bukan sekadar bug satu domain, tapi bisa jadi systemic risk: reputasi hancur, compliance breach, user data bocor, hingga entry point ke serangan APT.

Sebagai researcher, tanggung jawab kita bukan hanya melaporkan, tapi juga menyuarakan ke vendor SaaS & enterprise untuk memperbaiki lifecycle management domain mereka.